Android设备上的恶意软件传播新动态

关键要点

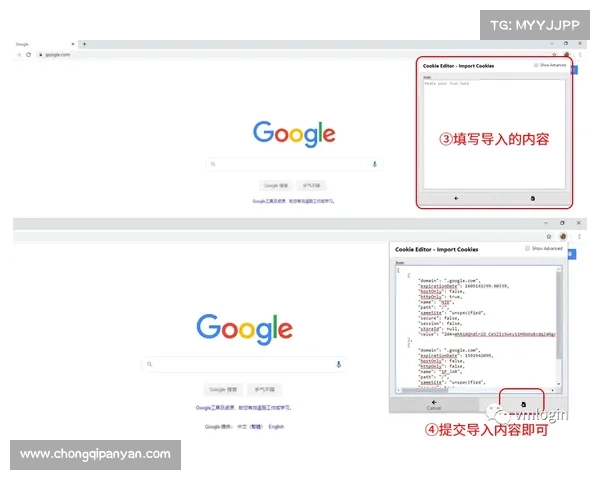

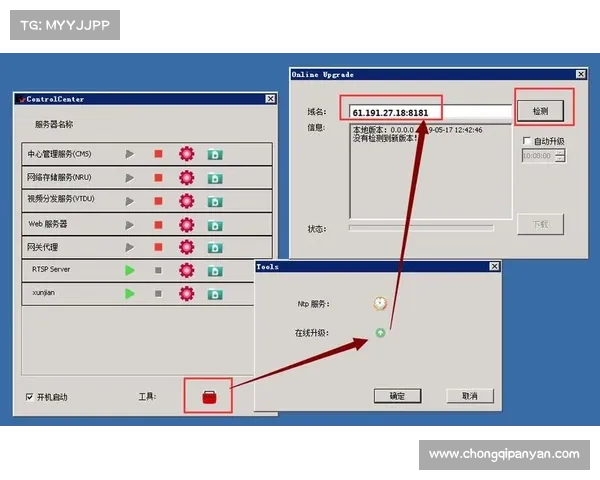

SecuriDropper服务通过绕过Android 13的“限制设置”功能来传播恶意软件。它伪装成谷歌应用和更新,诱导用户安装,从而获取敏感权限。可能遭遇的恶意软件包括SpyNote和Ermac木马。研究人员警告用户避免从不可信来源下载APK文件。谷歌正持续改善Android的安全机制。最近,SecuriDropper这一恶意软件分发服务通过规避Android 13的“限制设置”功能,成功突破“无障碍服务”进行恶意活动。BleepingComputer的报告指出,SecuriDropper伪装成谷歌应用、Android更新、视频播放器、安全应用、电子邮件客户端和游戏,当这些伪造应用安装后,会获取“读取和写入外部存储”和“安装和删除包”的权限,以便于部署后续的恶意负载。

根据ThreatFabric的报告,除了通过假冒的谷歌翻译应用传播的SpyNote恶意软件之外,SecuriDropper还被观察到通过伪造的谷歌浏览器应用传播Ermac木马。研究人员表示,类似的绕过Android限制设置的行为也是重新出现的Zombinder DaaS操作所进行的,他们建议Android设备用户避免从不可信的来源下载APK文件。

与此同时,谷歌指出其“限制设置”和“Google Play Protect”机制正在努力防止类似的安全漏洞。“我们正在不断审查攻击方式,并改进Android的防御机制,以帮助保护用户安全,”谷歌发言人表示。

黑洞加速器免费3小时

黑洞加速器免费3小时